Научный руководитель – А.В. Красов

Сибирский государственный аэрокосмический

университет имени академика М.Ф. Решетнева, Россия,

Красноярск

Назначение подразделения обеспечения информационной безопасности (далее – ПОИБ) федерального органа государственной власти состоит в осуществлении защиты информации от угроз нарушения ее безопасности [1] на соответствующем ее типу или ценности (стоимости) уровне.

Определим понятия, используемые в настоящей статье.

Безопасность информации (данных) – состояние защищенности информации (данных), при котором обеспечены ее (их) конфиденциальность, доступность и целостность.

Информационная безопасность – обеспечение конфиденциальности, целостности и доступности информации [2].

Под конфиденциальностью информации будем понимать привилегию доступа к информации только авторизованных пользователей, под целостностью – обеспечение подлинности (неискаженности) информации и методов ее обработки, под доступностью – обеспечение доступа к информации и связанным с ней активам пользователей по мере необходимости.

Рассмотрим, что закладывается в понятие «защита информации» существующими нормативно-правовыми и нормативно-методическими документами, какие свойства и угрозы нарушения свойств безопасности информации регламентируются.

Для этого перечислим виды информации, свойства и типы угроз нарушения ее безопасности, определенные законодательством Российской Федерации.

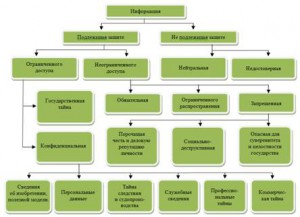

Согласно [3] под информацией понимаются сведения (сообщения, данные) безотносительно формы их представления. При этом весь объем информации дифференцируется на информацию, подлежащую и не подлежащую защите. Для задачи определения функций подразделения интерес представляет информация, подлежащая защите.

В соответствии с законодательством РФ информация, подлежащая защите, подразделяется на информацию ограниченного и неограниченного доступа (общедоступную информацию) [4]. В свою очередь информация ограниченного доступа делится на информацию, составляющую государственную тайну [5], и конфиденциальную информацию.

Согласно [6] класс конфиденциальной информации представляет собой совокупность шести подклассов информации:

- Персональные данные.

- Тайна следствия и судопроизводства.

- Служебные сведения.

- Профессиональные тайны.

- Коммерческая тайна.

- Сведения о сущности изобретения, полезной модели или промышленного образца.

Систематизируем вышесказанное в виде диаграммы иерархии классов информации (рис. 1).

Рис. 1 – Иерархия классов информации

Результат процесса идентификации информации в федеральном органе государственной власти показывает потенциальное наличие общедоступных данных [7, 8], сведений конфиденциального характера, представленных служебной информацией и персональными данными, кроме того, сведений, представляющих собой государственную тайну. Для организаций, имеющих в своей структуре подразделение, осуществляющее деятельность по предоставлению или распространению информации, также будет актуальным вопрос идентификации запрещенной информации и информации ограниченного распространения [3].

Критичными с точки зрения безопасности для информации неограниченного доступа являются свойства доступности и целостности, в то время как для информации ограниченного доступа наиболее важным является свойство конфиденциальности, т.е. недоступности третьим лицам.

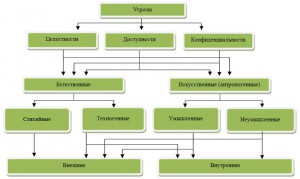

Рассмотрим классификации существующих угроз нарушения безопасности информации.

С точки зрения нарушаемого свойства безопасности информации угрозы подразделяются на угрозы нарушения конфиденциальности, целостности и доступности информации [9].

Согласно природе источника угрозы подразделяются на искусственные – антропогенные (обусловленные деятельностью человека) и естественные. В свою очередь естественные угрозы делятся на техногенные (обусловленные техническими средствами) и стихийные (рис. 2).

Рис. 2 – Классификация угроз безопасности информации

В зависимости от наличия умысла антропогенные угрозы делятся на умышленные и неумышленные. Данная группа представляет наибольший интерес с точки зрения организации защиты, так как действия субъекта можно оценить, спрогнозировать и принять адекватные меры. В качестве антропогенного источника угроз рассматривается субъект, имеющий доступ (санкционированный или несанкционированный) к работе со54.бю штатными средствами защищаемого объекта. Субъекты (источники), действия которых направлены на нарушение безопасности информации, могут быть внешними и внутренними.

Внешние источники могут иметь различные уровни квалификации [10] и возможностей. К ним относятся:

- криминальные структуры;

- хакеры;

- недобросовестные партнеры;

- технический персонал поставщиков телематических услуг;

- представители надзорных организаций и аварийных служб;

- силовые структуры;

- государственные службы внешней разведки.

Внутренние субъекты (источники), как правило, представляют собой высококвалифицированных специалистов в области разработки и эксплуатации ПО и технических средств (далее – ТС), знакомых со спецификой решаемых задач, структурой, основными функциями и принципами работы программно-аппаратных средств защиты информации (далее – СЗИ), а также имеющих возможность использования штатного оборудования и ТС сети [11]. К ним относятся:

- вспомогательный персонал (уборщики, охрана);

- основной персонал (пользователи, программисты, разработчики);

- технический персонал;

- сотрудники службы защиты информации.

Важно отметить, что при отсутствии компетентного отношения к управлению ИБ в организации существенно возрастает вероятность превышения должностных полномочий и, как следствие, криминализации подразделения, ответственного за предупреждение преступлений в информационной сфере, в частности связанных с нарушением положений Конституции РФ и за совершение которых предусмотрена уголовная ответственность. Парадоксально, но наибольший материальный ущерб организациям часто наносится именно в результате действий сотрудников собственной службы безопасности. Поэтому необходимо четко определять полномочия и права сотрудников, вести обоснованную кадровую политику. Например, если подразделение занимается исключительно вопросами контроля, не решает непосредственно задачи администрирования сети, необходимо верифицировать отсутствие у сотрудников подразделения прав на изменения, в случае наличия ограничить до прав супервизора, что снизит возможность превышения полномочий.

Особую группу внутренних антропогенных источников составляют лица с нарушенной психикой, внедренные и завербованные агенты, которые могут быть из числа основного, вспомогательного и технического персонала, а также представителей службы защиты информации.

Техногенные источники угроз определяются технократической деятельностью человека и развитием цивилизации. Эти источники угроз менее прогнозируемы, напрямую зависят от свойств техники и могут быть вызваны физическим и моральным устареванием технического оборудования, а также отсутствием материальных средств на его обновление.

Технические средства, являющиеся источниками угроз безопасности информации, также могут быть внешними:

- средства связи;

- сети инженерных коммуникаций (вентиляции, водоснабжения, канализации);

- транспорт.

и внутренними:

- некорректно функционирующие программные или технические средства обработки информации;

- вспомогательные средства (охраны, сигнализации, телефонии);

- другие технические средства, применяемые в организации.

Стихийные источники угроз объединяют обстоятельства, составляющие непреодолимую силу, то есть такие обстоятельства, которые носят объективный и абсолютный характер, распространяющийся на всех. К непреодолимой силе в законодательстве РФ и договорной практике относят стихийные бедствия или иные обстоятельства, которые невозможно предусмотреть или предотвратить или возможно предусмотреть, но невозможно предотвратить при современном уровне человеческого знания и возможностей [10]. Данные источники угроз не поддаются прогнозированию, и поэтому меры защиты от них должны применяться всегда.

Стихийные источники угроз, как правило, являются внешними по отношению к защищаемому объекту и под ними понимаются, прежде всего, природные катаклизмы:

- пожары;

- землетрясения;

- наводнения;

- ураганы;

- различные непредвиденные обстоятельства;

- необъяснимые явления.

До настоящего момента в государственных организациях под назначением ПОИБ понимали защиту информации, соответствующую положениям руководящих документов Государственной технической комиссии при Президенте Российской Федерации. Положения [11] регламентируют защиту информации от антропогенных угроз, причем очень узкого класса, а именно несанкционированного доступа (далее – НСД) к информации. Не рассматриваются антропогенные угрозы, являющиеся причинами неумышленных действий внутреннего персонала, имеющего в момент реализации угрозы соответствующие права доступа к защищаемой информации, деятельности инсайдерских агентов, получивших санкции на доступ к информационным ресурсам. Защита преимущественно ориентирована именно на обеспечение свойства конфиденциальности информации ограниченного доступа. Таким образом, защита информации, подлежащей предоставлению и распространению, а также информации, доступ к которой не может быть ограничен согласно законодательству РФ, не является функцией подразделения, для которого понятие «защиты информации» сводится к представленному определению.

Столь узкое понимание предмета, объекта защиты и ограниченный класс рассматриваемых угроз безопасности информации дают конкретные, шаблонные представления о необходимой численности и квалификации персонала подразделения, задача организации подразделения является типовой. В данном случае название подразделения в большей степени соответствует «группе по защите информации ограниченного доступа от НСД». При этом защита информации ограниченного и неограниченного доступа от прочих видов угроз, в том числе связанных с нарушением доступности и целостности, является фактически нагрузкой ИТ-подразделения.

14 июля 2006 года Советом Федерации был одобрен Федеральный закон № 149-ФЗ «Об информации, информационных технологиях и о защите информации».

Согласно п. 1 ст. 16 [3] «защита информации» представляет собой принятие правовых, организационных и технических мер, направленных на:

1) обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

2) соблюдение конфиденциальности информации ограниченного доступа;

3) реализацию права на доступ к информации.

Согласно п. 4 рассматриваемой статьи [3] обладатель информации, оператор информационной системы в случаях, установленных законодательством РФ, обязаны обеспечить:

1) предотвращение НСД к информации и (или) передачи ее лицам, не имеющим права на доступ к информации;

2) своевременное обнаружение фактов НСД к информации;

3) предупреждение возможности неблагоприятных последствий нарушения порядка доступа к информации;

4) недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование;

5) возможность незамедлительного восстановления информации, модифицированной или уничтоженной вследствие НСД к ней;

6) контроль за обеспечением уровня защищенности информации.

Объектом рассмотрения подпунктов 1 и 3 п. 1, а также подпунктов 4 и 5 п. 4 является обеспечение свойств доступности и целостности информации. При этом НСД как угроза также указывается в подпункте 1 п. 1.

Принятие данного закона можно считать отправной точкой на пути к интеграции в мировое пространство в сфере обеспечения информационной безопасности. Интеграция очевидна и наблюдаема на практике для организаций коммерческого типа, придающих высокую значимость имиджу и преумножению объектов PR-акций. В международных стандартах, в частности [12], понятие «защита информации» рассматривается комплексно, оно не сводится к понятию обеспечения свойства конфиденциальности информации ограниченного доступа от НСД. Защищаемой является информация как ограниченного доступа, так и общедоступная информация, подлежащая обязательному своевременному предоставлению, распространению в неизменном виде.

Если придерживаться указанного системного подхода к понятию «защита информации», возможная вариативность деятельности подразделения комплексного обеспечения информационной безопасности (далее – ПКОИБ) увеличивается на порядок. Минимальная численность подразделения в таком случае определяется положением об органе государственной власти, в котором подразделение создается, а именно направлениями, требующими обеспечения ИБ, и законодательством РФ, акты которого директивно указывают на обязательность данной защиты.

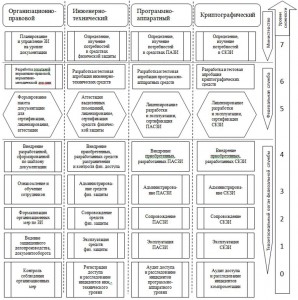

При наличии соответствующих потребностей и активов организации функциональность ПКОИБ возможно расширить. Рассмотрим потенциальные уровни направлений деятельности ПКОИБ, начиная с уровня определения и изучения внутренних потребностей органа государственной власти и планирования в сфере ИБ, уровня высшей интеллектуальной сложности обеспечения ИБ – уровня разработки и заканчивая нижним уровнем контроля.

Условно произведем декомпозицию системы обеспечения информационной безопасности (далее – СОИБ) федерального органа государственной власти на четыре элемента (рис. 3) в соответствии с органами, осуществляющими контрольно-надзорные функции в большей степени по каждому элементу:

1) организационно-правовой (Роскомнадзор);

2) инженерно-технический (МВД);

3) программно-аппаратный (ФСТЭК);

4) криптографический (ФСБ).

Организационно-правовой элемент включает в себя обеспечение комплекса организационных мер, регламентированных локальной нормативно-технической, нормативно-правовой и нормативно-методической базами, а также создание и изменение перечисленных баз.

Инженерно-технический элемент представляют сооружения и технические устройства, позволяющие управлять физическим доступом и фиксировать данный вид доступа в контролируемую зону, в том числе, доступ в помещение, где обрабатывается защищаемая информация: фото-, видео-, аудиорегистраторы, системы сигнализации, турникеты, запорные механизмы.

Программно-аппаратный элемент включает в себя аппаратные, программно-аппаратные устройства, а также программы разграничения и контроля доступа на изолированные ЭВМ, в распределенные вычислительные системы, локальные сети, где непосредственно обрабатывается защищаемая информация, за исключением средств, на которых выполняются криптографические преобразования информации.

Криптографический элемент определяется программными, аппаратными и программно-аппаратными средствами, обеспечивающими свойства безопасности информации посредством выполнения криптографических алгоритмов электронной подписи [13], хеширования [14], шифрования [15].

Рис. 3 – Уровни направлений деятельности ПКОИБ по элементам СОИБ

Библиографический список

- Стрельцов А.А. Предмет правового обеспечения информационной безопасности. Российский юридический журнал. 2003. № 2.

- Лопатин В.Н. Правовые основы ИБ. Информационное право.

- Федеральный закон от 27.07.2006 № 149-ФЗ (ред. от 27.07.2010) «Об информации, информационных технологиях и о защите информации».

- Полякова Т.А. Теоретико-правовой анализ законодательства в области обеспечения ИБ. Цель, структура и методы правового обеспечения… Российской Федерации. Дисс. … канд. юридич. наук. Российская правовая академия при Министерстве юстиции Российской Федерации. М., 2002.

- Закон РФ от 21.07.1993 № 5485-1 «О государственной тайне».

- Указ Президента РФ от 06.03.1997 № 188 «Об утверждении перечня сведений конфиденциального характера».

- Федеральный закон от 09.02.2009 № 8-ФЗ «Об обеспечении доступа к информации о деятельности государственных органов и органов местного самоуправления».

- Постановление Правительства РФ от 24.11.2009 № 953 «Об обеспечении доступа к информации о деятельности Правительства РФ и федеральных органов исполнительной власти».

- Домарев В.В. Безопасность информационных технологий. Методология создания систем защиты, Москва-Санкт-Петербург-Киев, 2002.

- Семенко В.А. Информационная безопасность. Учебное пособие. 4-е издание. – М.: МГИУ, 2010.

- Руководящие документы Государственной технической комиссии при Президенте Российской Федерации.

- Международный стандарт ISO/IEC 27001:2005 «Информационные технологии – Методы защиты – СМИБ – Требования».

- Федеральный закон от 06.04.2011 № 63-ФЗ «Об электронной подписи».

- ГОСТ Р 34.11-94. Информационная технология. Криптографическая защита информации. Функция хеширования.

- ГОСТ 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования.